Anatomia de ataques de Ransomware

Os ataques de Ransomware são muito comuns aqui no Brasil e já causaram grandes prejuízos (financeiros, reputação, etc) para empresas de diversos tamanhos e setores. O que muita gente ainda não percebeu é que na grande maioria das vezes, a metodologia utilizada pelos Threat Actors (cyber criminosos) quase sempre se repete.

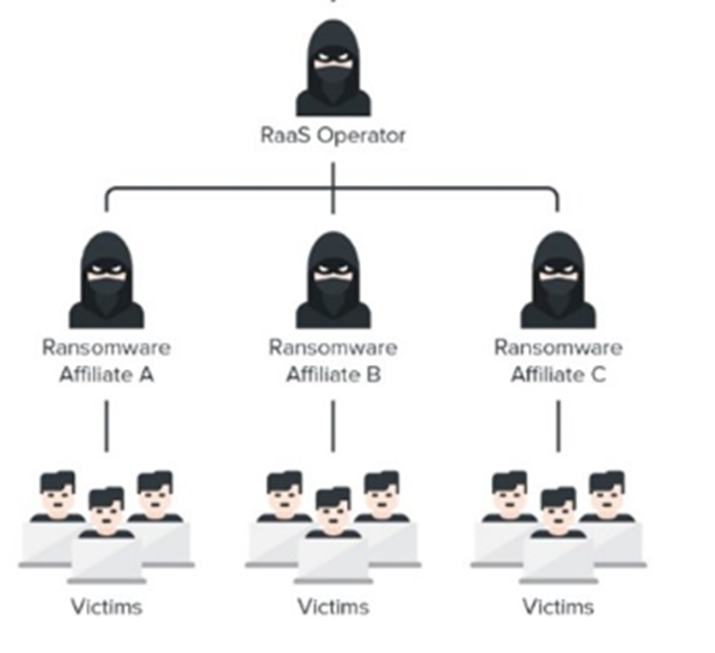

O crime organizado está por detrás da grande maioria destes ataques. Hoje, a grande maioria dos ataques não é realizado pelos desenvolvedores ou operadores de ataques de ransomware. Estes grupos fornecem suas ferramentas, tecnologias, procedimentos para os afiliados. Os afiliados, são quem de fato fazem o ataque utilizando as ferramentas fornecidas pelos RaaS operators e por isso pagam uma % por isso.

Geralmente, os afiliados conseguem o acesso inicial em suas vítimas através dos IABs (Initial Access Brokers). Estes acessos (usuário/senha) geralmente são vendidos na DarkWeb, sejam acessos RDP, SSH, Citrix, VPN, entre outros serviços. Uma vez que fazem o primeiro acesso, ao primeiro host (paciente zero) da organização que está sendo atacada, geralmente, os afiliados seguem um roteiro que geralmente é fornecido pelo “RaaS Operator”.

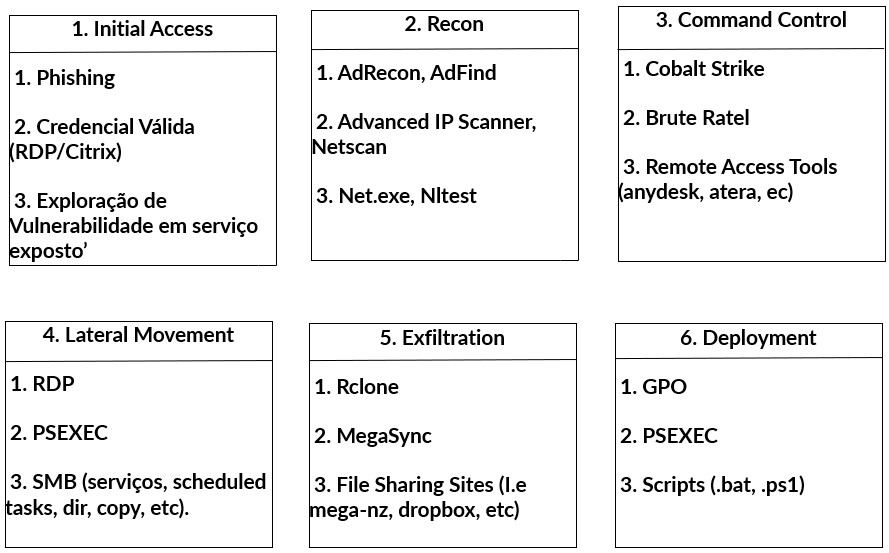

Abaixo, estão as 6 fases principais, típicas de um ataque de Ransomware, assim como as TOP 3 técnicas utilizadas em cada fase.

As táticas e técnicas acima são só uma pequena amostra dos principais TTPs utilizados em ataques de Ransomware, entretanto, estas informações podem ser utilizadas para gerar um estado de alerta, no caso de identificação de comandos ou ações que são incomuns. Abaixo algumas dicas para ações, dentro de cada fase de ataque:

Initial Access:

• Para combater Phishing, além de uma boa ferramenta para inspecionar e-mails maliciosos é recomendável realizar um programa de treinamento de conscientização com todos os usuários que possuem acessos e-mails regularmente.

• Para evitar exploração de vulnerabilidades, é necessário primeiro ter um inventário de todos os ativos acessíveis através da internet e seus respectivos serviços e suas vulnerabilidades (i.e Crowdstrike Falcon Surface).

• Para evitar que Threat Actors acessem o ambiente através de credenciais válidas, recomenda-se:

◦ Habilitar MFA (duplo fator de autenticação) para todo acesso (i.e RDP, SSH, Citrix, VPN, etc).

◦ Restringir os Ips que podem conectar nestes serviços através da Internet. Por exemplo, permita no Firewall, que somente os endereços ips dos analistas de TI para fazer acessos RDP para servidores expostos. Se for impossível “amarrar” quais ips podem utilizar determinados serviços, faça pelo menos o contrário. Crie regras para bloqueio de blocos de endereços ips associados a países que não possuem negócio com sua empresa (i.e Bloquear acessos com origem da Russia, Iraq, Sudão, etc).

Reconhecimento (Recon):

Muitos comandos e ferramentas utilizadas por Threat Actors na fase de reconhecimento não são maliciosos, entretanto, analisar o contexto destas execuções pode ser algo importante. Por exemplo, um comando muito comum utilizado por Threat Actors nesta fase é o net group “domain admins” /domain . Embora este comando se executado por um administrador de servidores Windows seja natural, não faz sentido tal comando ser executado a partir de computadores do RH, Vendas, Financeiro, etc. Uma boa idéia é criar detecções para os comandos e ferramentas conhecidas em sua utilização fora de contexto.

Command & Control

Nesta fase é muito importante contar com uma ferramenta robusta de proteção de endpoints (EDRs). Embora nada é 100% eficaz e algumas ferramentas podem “deixar passar” alguns eventos maliciosos, um EDR é primordial para apoiar nesta fase. Ferramentas conhecidas como CobaltStrike, BruteRatel, Empire, Metasploit, Sliver, entre outras são na maioria das vezes detectadas pela maiora dos bons EDRs. Além de um bom EDR, é altamente recomendado que existam Threat Hunters que sempre estejam analisando todos os eventos coletados e que tenham habilidades de identificar threat actors que estejam tentando passar desapercebido pelas ferramentas de segurança.

Os Threat Actors também utilizam normalmente ferramentas de acesso remoto como Anydesk, Team Viewer, Atera, ScreenConnect, entre outras. Uma boa prática é detectar ou bloquear sempre que uma dessas ferramentas aparecerem em seu ambiente (caso estas ferramentas não sejam utilizadas normalmente em seu ambiente corporativo).

Lateral Movement

Sem dúvidas, esta é a fase mais delicada (do ponto de vista da vítima) em um ataque de Ransomware. É esta fase que vai determinar se o incidente de segurança será isolado em poucos computadores ou se será um ataque devastador, comprometendo centenas de equipamentos e uma grande quantidade de dados exfiltrados. Na grande maioria das vezes, os Threat Actors movem lateralmente, principalmente, através de RDP. Embora uma análise mais minuciosa precisa ser realizada em cada ambiente (consulte nosso serviço de preparação ou emulação de Ransomware Attacks), existem algumas regras simples que podem ser fácil de implementar e trazer um bom nível de proteção:

• Bloquear todo acesso RDP realizado por fora de seu Cofre de Senhas (i.e CyberArk, SenhaSegura, etc) ou Jump Server.

• Bloquear todo acesso RDP realizado a partir de servidores Citrix

• Bloquear todo acesso RDP realizado por estações de trabalho, exceto dos administradores ou analistas de suporte de servidores windows.

• Forçar MFA para acessos incomuns (i.e acessar 50 servidores que nunca foram acessados antes, mesmo que você tenha permissão para tal).

• Alertar sessões RDP realizadas em horários incomuns, usuáris incomuns (i.e contas de serviço, usuários inativos, etc) e com o IP de origem incomum.

Além de RDP, é comum observar Threat Actors utilizando psexec, wmic, sc.exe, schtasks.exe, entre outros comandos nativos para efetuar movimentação lateral. Embora algumas empresas fazem o bloqueio a nível da aplicação (i.e bloquear psexec.exe), os Threat Actors conseguem facilmente burlar estas regras baseadas em Hash ou Nome de arquivo, utilizando ferramentas similares (psexec via CobaltStrike, Metasploit, paexec, pyexec, etc). Uma melhor estratégia é concentrar na proteção de identidade (ITDR). Afinal, para movimentar-se lateralmente, o Threat Actor precisará utilizar uma credencial. Ferramentas como o Crowdstrike Identity Protection fazem a diferença para evitar movimentações laterais maliciosas. As variações de movimentação lateral são muitas, portanto, descreveremos mais detalhes em um futuro artigo, exclusivamente sobre este tema.

Exfiltration

Nesta fase, os Threat Actors geralmente utilizam ferramentas como rclone, megasync, além de sites de transferência de arquivos, como DropBox, Mega, OneDrive, entre outros. Detecção de execução ou download do rclone e megasync são controles que devem ser implementados “ontem”. Outro ponto é levantar quais serviços de transferência de arquivos são permitidos pela corporação e bloquear todos os outros sites. WinSCP, FileZilla, FTP, 7-Zip, Dir, Copy, são outras ferramentas que podem ser utilizadas por Threat Actors, entretanto, também são legítimas em muitos cenários. Aqui muito importante analisar o contexto. Por exemplo, criação de arquivo através do 7-zip gigantescos, pode ser um sinal de coleção (pré-exfiltration).

Deployment

Esta é outra fase que depende muito de uma ferramenta robusta de proteção de endpoint (EDR). A grande maioria das ameaças neste estágio, vai tentar inibir a recuperação do sistema (i.e desabilitando shadow copies) para depois executar sua ação destrutiva (criptografar os arquivos). Monitoração de tentativas de desativação do “shadow copy”, alterações de GPOs realizadas fora de contexto válido e execuções de código remoto em massa (via wmic, psexec, paexec, schtasks, sc.exe, etc) são componentes que devem fazer parte de um monitoramento contínuo.

Nesta fase além da detecção de eventos suspeitos, é muito importante uma resposta automatizada de preferência. Ao perceber que o ambiente está sob um ataque eminente de Ransomware, é recomendado isolar os sistemas comprometidos com o objetivo de isolar ou retardar o andamento do ataque. Em ferramentas avançadas de proteção de endpoint é possível criar fluxos customizados que automaticamente desconectam os hosts comprometidos da rede, ao identificar comportamento de ataque de ransomware.

O objetivo deste artigo é compartilhar o que “geralmente” acontece em um ataque de ransomware, hoje. Isso pode mudar, entretanto, esperamos que este conhecimento possa ter apoiado com idéias para deixar seu programa de segurança ainda melhor.

Se ataques de Ransomware é uma preocupação para sua empresa, entre em contato conosco. Nossa empresa é especializada neste tema. Temos serviços e ferramentas que ajudam empresas de todos os tamanhos e segmentos no antes, durante e após um ataque de Ransomware.