Como investigar atividades suspeitas usando Threat Hunting?

Neste artigo a Bunker Cyber Security quer compartilhar um pouco do conhecimento adquirido sobre um dos pontos chave na anatomia de um ataque atualmente, e algumas informações importantes na defesa e mitigação de uma ação maliciosa.

Os ataques cibernéticos são uma ameaça constante para as empresas e organizações que lidam com dados sensíveis e valiosos. Os invasores podem usar diversas técnicas para infiltrar-se nas redes, como phishing, malware, ransomware, entre outras.

Um dos pontos chaves que vai determinar a extensão do ataque cibernético e provavelmente o tamanho do prejuízo/barulho é a movimentação lateral e em contrapartida o tempo que a empresa atacada leva para detectar e responder a isso.

No final do dia, se um invasor consegue acesso à uma estação de trabalho através de um phishing e se mantém somente ali, provavelmente, os danos seriam insignificantes comparado se a partir desta estação o invasor conseguir acesso administrativo em vários servidores e credenciais do ambiente.

Para evitar que isso aconteça, é preciso adotar medidas de cibersegurança que garantam a proteção e a integridade dos dados e dos recursos. Uma dessas medidas é o Threat Hunting, que consiste em uma atividade proativa de busca e identificação de ameaças potenciais ou ocultas na rede, antes que elas causem algum impacto negativo.

O Threat Hunting envolve o uso de ferramentas, técnicas e conhecimentos especializados para coletar, analisar e interpretar dados e evidências de possíveis ataques. O objetivo é detectar e neutralizar os invasores o mais rápido possível, reduzindo os riscos e os prejuízos.

No processo de resposta à incidentes, existem algumas informações que são ótimas para entender o escopo do incidente, entretanto, é importante saber que nesse universo de dados existem algumas informações que são vitais para você conseguir parar o ataque de forma adequada.

As principais informações que precisamos são:

- Host de Origem

- Conta de Usuário utilizada no ataque

- Nome do processo / técnica utilizada pelo Threat Actor (para movimentação lateral e persistência)

- Hosts que foram acessados

O objetivo deste artigo, é compartilhar algumas técnicas de Threat Hunting que podem ser implementadas para monitoração de comportamentos críticos, se realizados por algum invasor.

Vale lembrar, nem todo o output que você obter através dos comandos abaixo significa que existe um ataque em andamento. Muitas vezes, existem softwares de deployment, scripts legítimos em uso pela organização que se utilizam de técnicas similares. Também é importante dizer que os exemplos abaixo são uma pequena amostra do que vemos no dia a dia e estão longe de representar todas as formas de threat hunting necessárias para obter sucesso na operação.

É só uma degustação 😉

Abaixo, vamos aos casos de uso utilizando a plataforma de investigação da Crowdstrike:

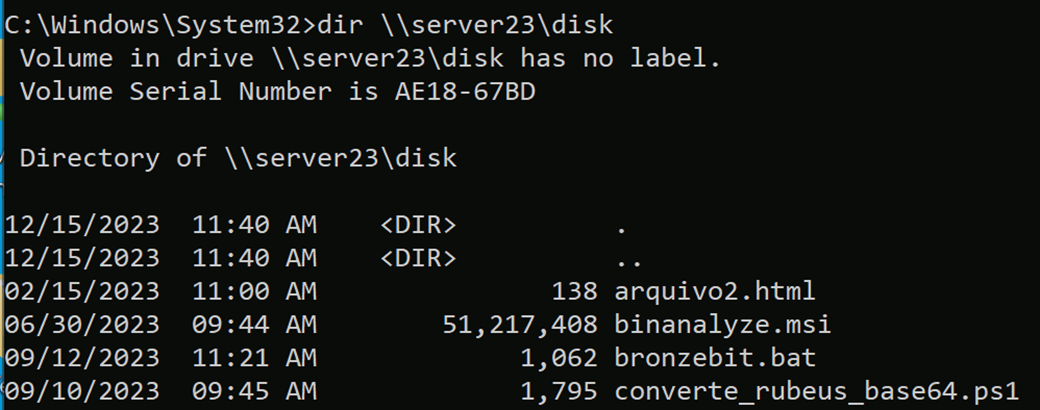

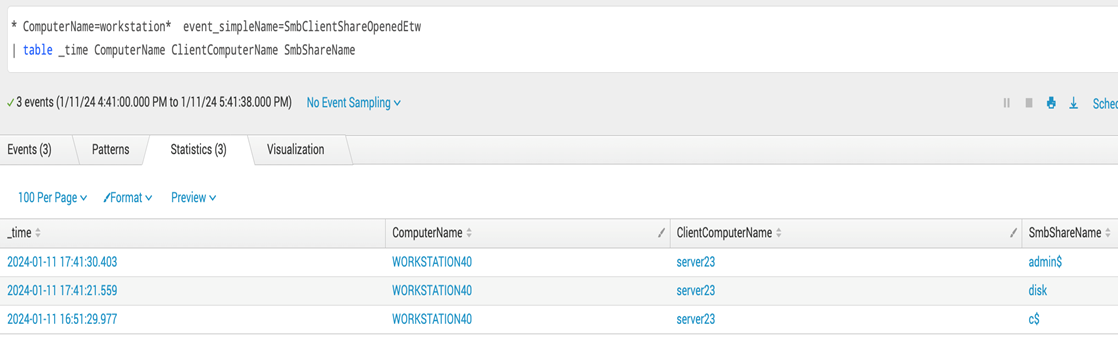

Exemplo 1 – Acesso a pastas compartilhadas, incluindo drive C$

Query:

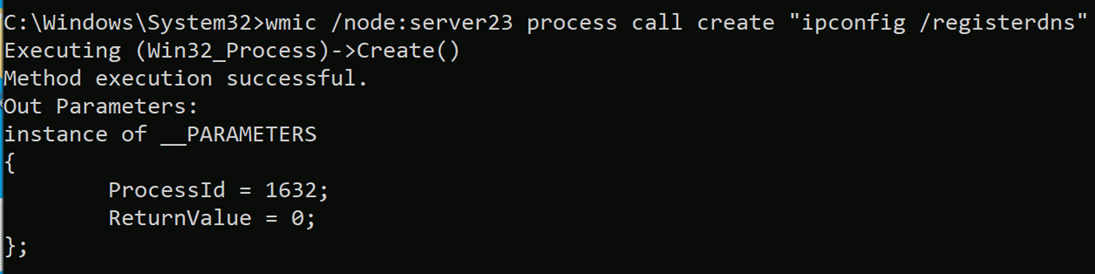

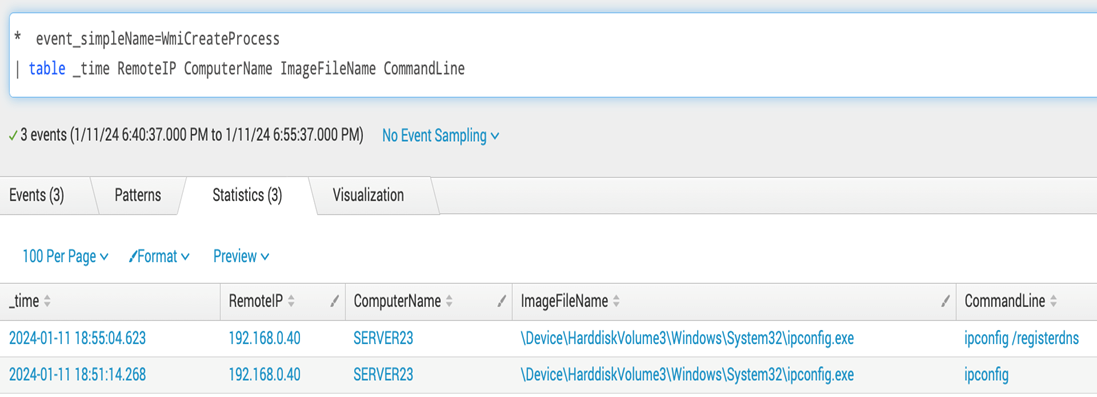

Exemplo 2 – Execução de comandos vai WMI

Query:

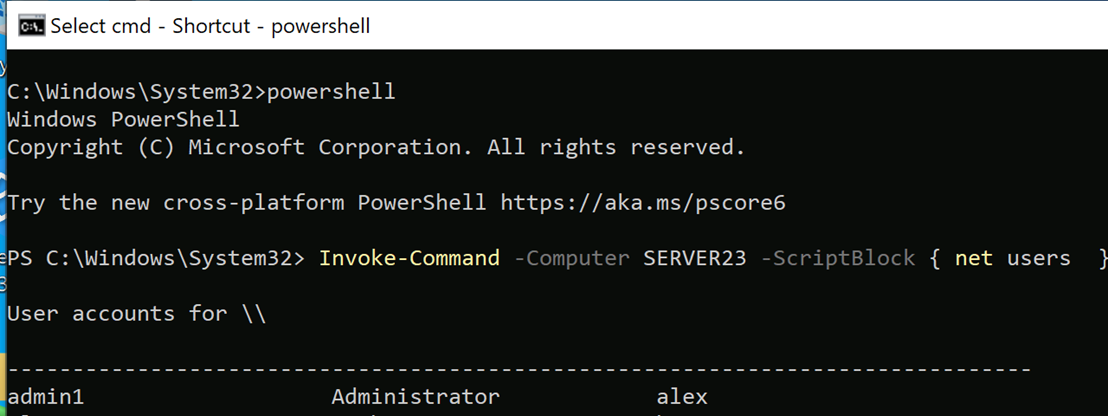

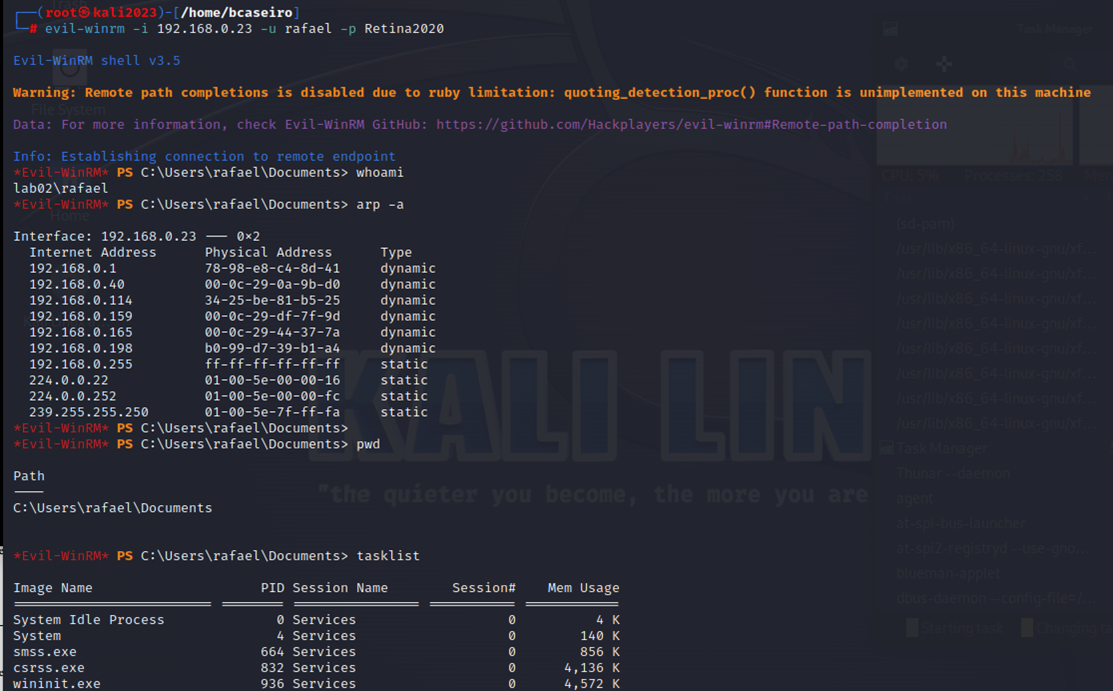

Exemplo 3 – Execução de código remoto via WinRM:

PowerShell Remoting

Evil-WinRM

Query:

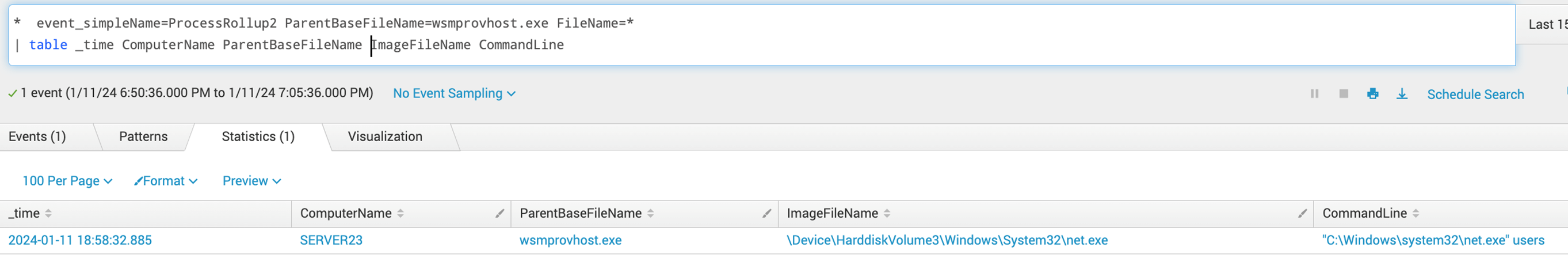

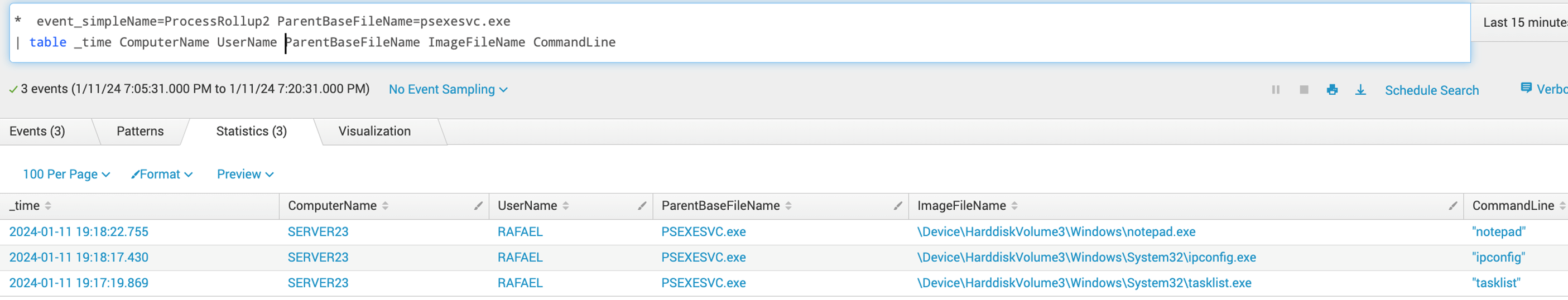

Exemplo 4 – Comandos executados via PSEXEC

Query:

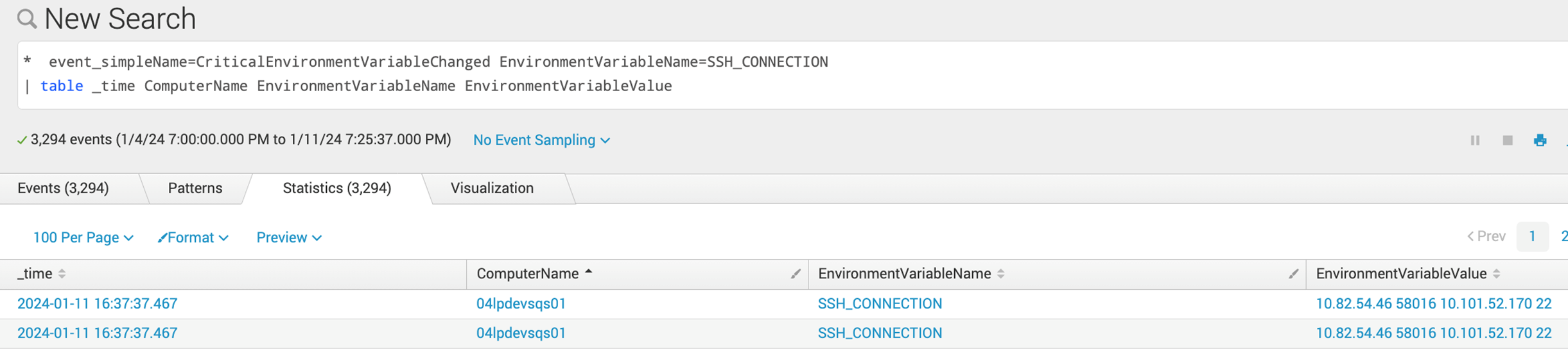

Exemplo 5 – Conexões SSH realizadas – Utilizando variável de ambiente

ssh user1234@10.101.52.170

Query:

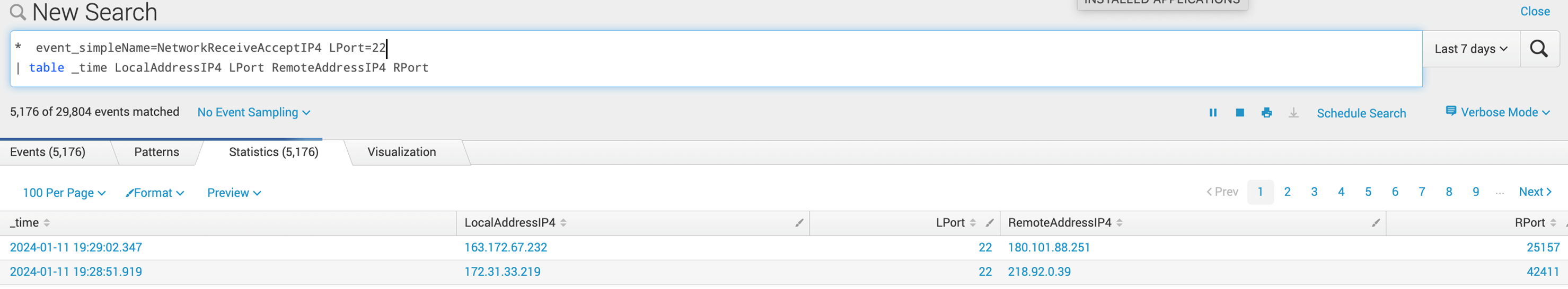

Exemplo 6 – Conexões SSH recebidas – Utilizando conexões de rede

ssh user1234@180.101.88.251

Query:

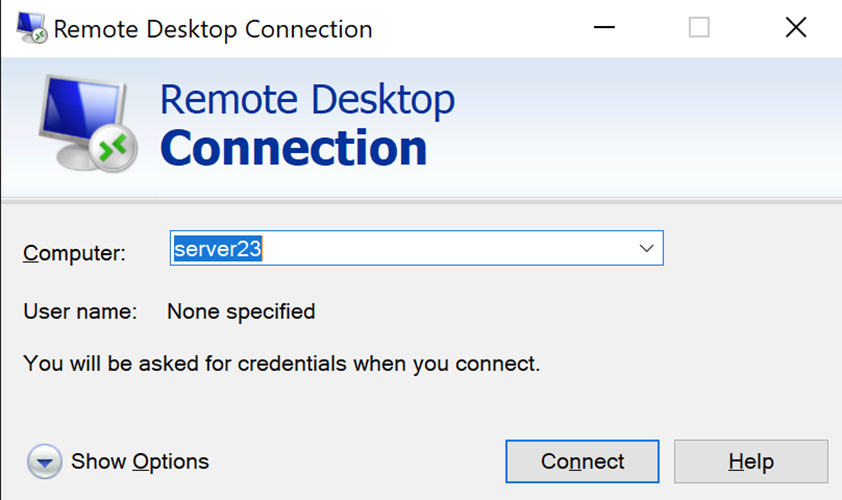

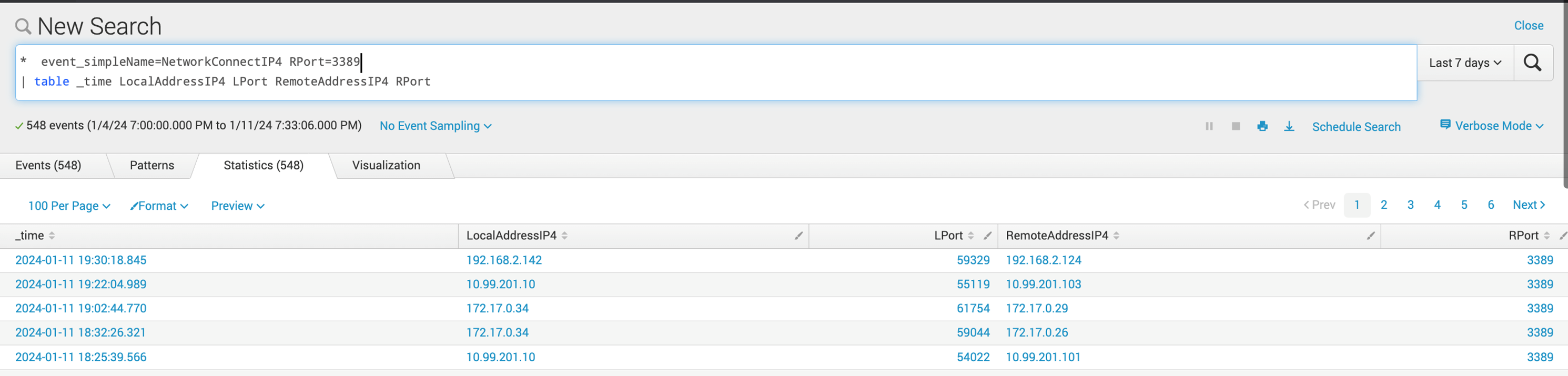

Exemplo 7 – Conexões RDP Realizadas

Query 1:

Query 2:

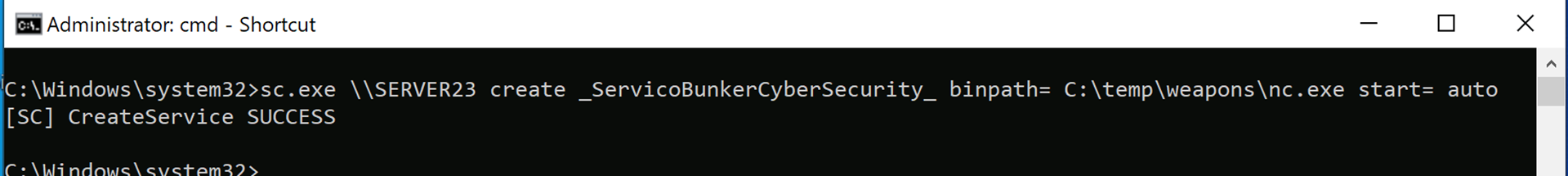

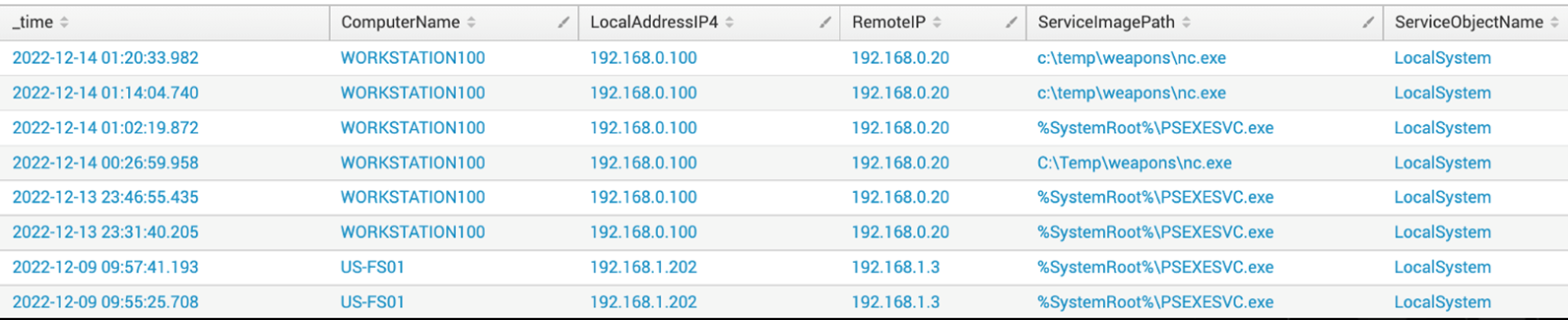

Exemplo 8 – Criação de serviços remotos

Query:

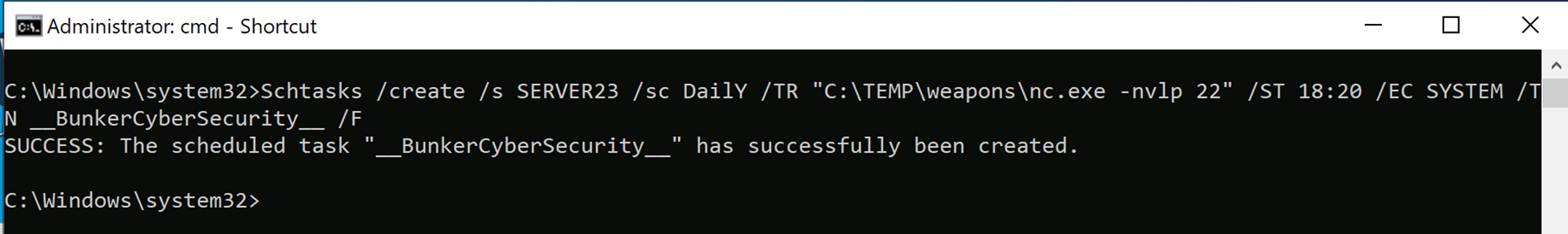

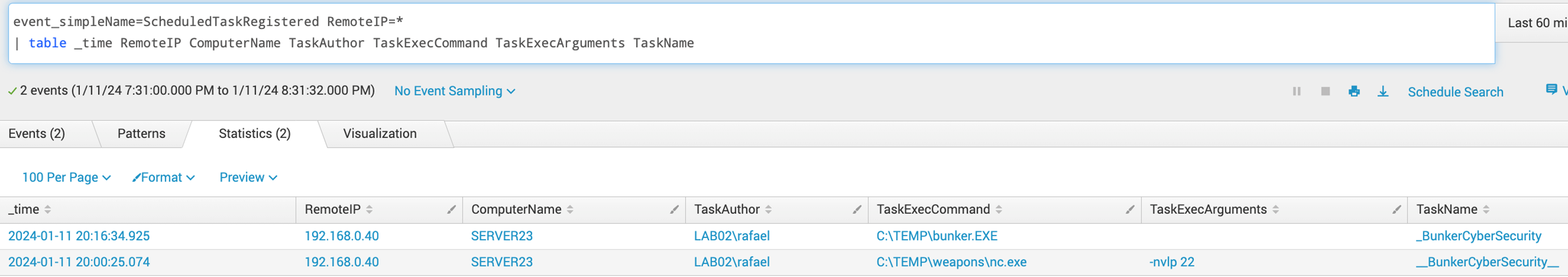

Exemplo 9 – Criação de tarefas agendadas remotas

Query:

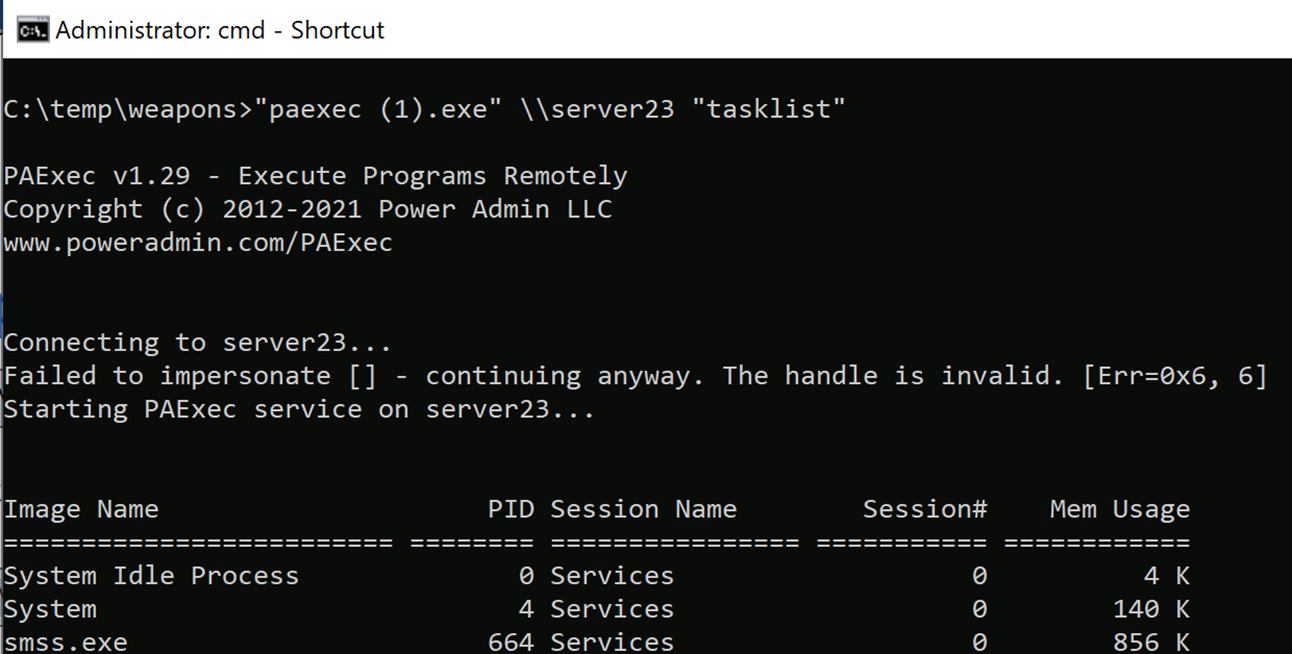

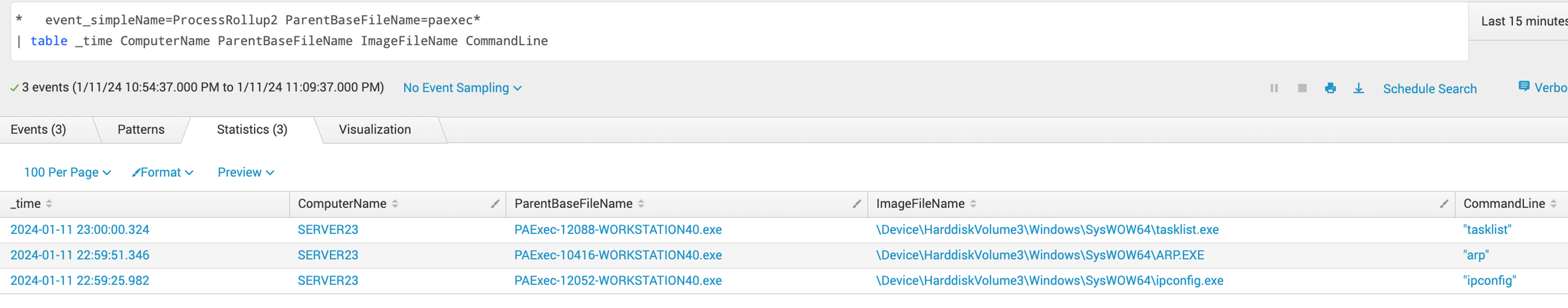

Exemplo 10 – Execução de código remoto via PAExec

Query:

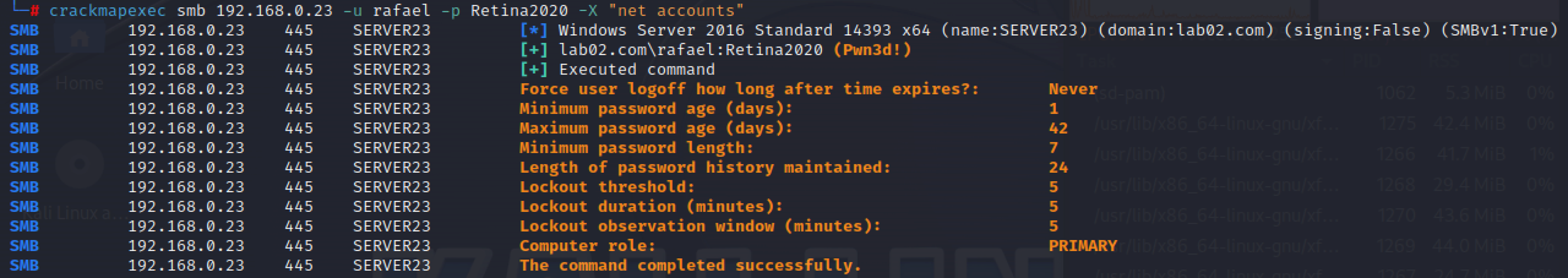

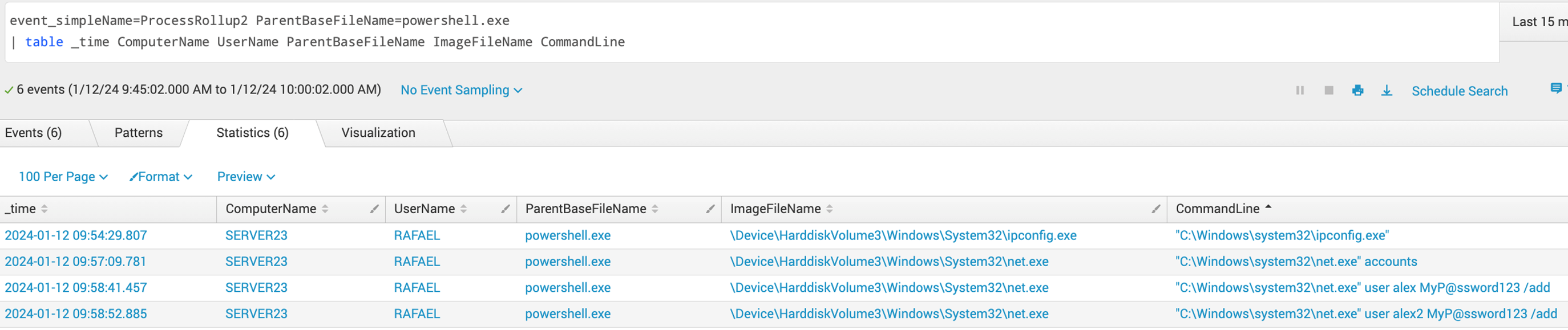

Exemplo 11 – Execução de código remoto via CrackMapExec

Query 1:

Query 2:

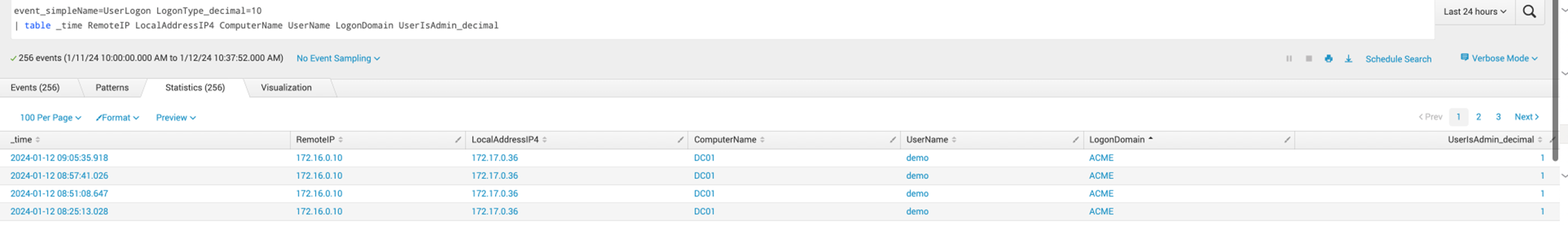

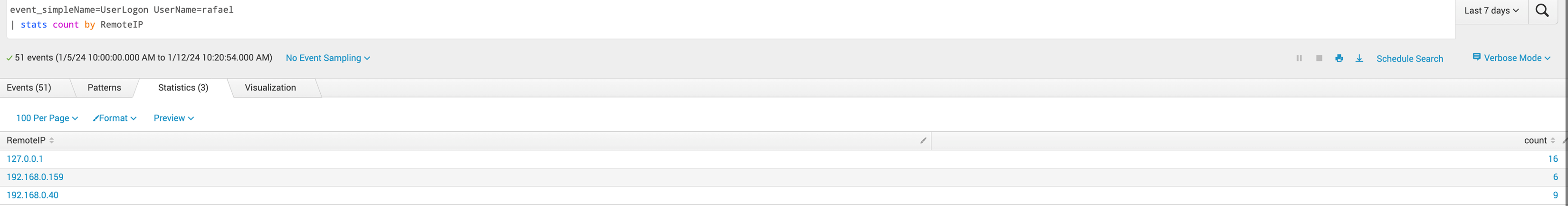

Exemplo 12 – Logon de usuários, mostrando o IP de Origem, Destino

Exemplo 13 – Logon de usuários, filtrando pelos diferentes hosts de Origem utilizados por tal conta

Exemplo 14 – Logon de usuários, filtrando pelos diferentes hosts acessados por tal conta

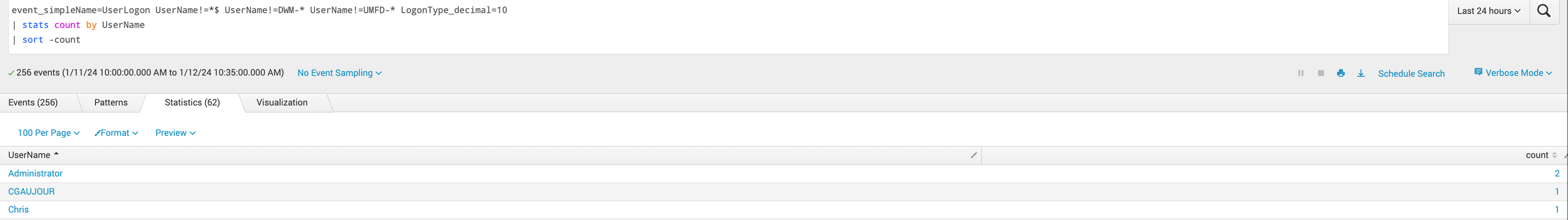

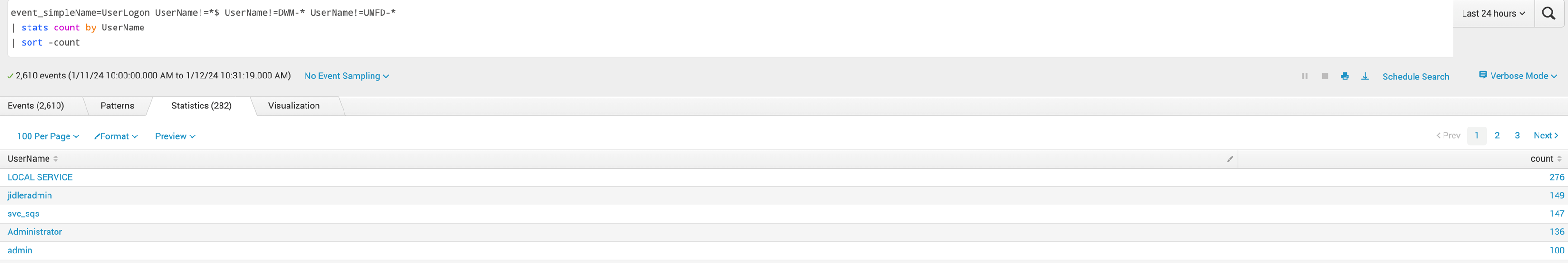

Exemplo 15 – Quantidade de logons realizados por cada usuário

Exemplo 16 – Total de logons via RDP, realizados por cada usuário